Votre conception de circuit imprimé pourrait être volée avant même d’atteindre la production de masse. Les PCB clonés inondent les marchés chaque année, coûtant des millions aux innovateurs. Les voleurs de technologie modernes effectuent la rétro-ingénierie des cartes en quelques heures. Laissez-moi vous montrer comment mon approche de sécurité multicouche bloque les cloneurs.

Protégez vos conceptions de PCB(https://emails.ipc.org/emails/gr/2021/HealthUS-Industrial-Base-USA002573-20ICR2020Web.pdf)[^1] grâce à des puces de chiffrement pour le verrouillage du micrologiciel, des dépôts de brevets pour une protection juridique, des fonctionnalités de carte cachées comme les vias borgnes contre la rétro-ingénierie, et des contrats de fabrication étanches avec suivi blockchain pour un contrôle total de la chaîne d’approvisionnement.**

Si les protections techniques constituent votre première ligne de défense, une protection complète nécessite de combiner l’ingénierie intelligente avec des stratégies juridiques et opérationnelles. Ces quatre couches éprouvées bloquent les différents vecteurs d’attaque utilisés par les cloneurs de PCB.

Quelles protections juridiques peuvent empêcher vos concurrents de cloner votre conception de PCB ?

Les avocats spécialisés en brevets constatent d’innombrables cas où des conceptions non protégées sont reproduites en quelques semaines. Mon propre prototype a été copié par un ancien fabricant, ce qui m’a obligé à développer des garanties juridiques.

Sécurisez la propriété de vos conceptions grâce aux brevets d’utilité[^2] pour les nouveaux circuits, aux brevets de conception pour les configurations de cartes uniques et à la protection du secret commercial pour les algorithmes propriétaires. Appliquer les accords de confidentialité (NDA) avec tous les partenaires de production.

Documents juridiques et circuit imprimé

( )

)

Cadre juridique à trois niveaux

| Type de protection | Couverture | Application | Coût | Délai | |—————–|———-|————-|——|———-|

| Brevet d’utilité | Innovations fonctionnelles | Poursuites judiciaires | Élevé | 2 à 5 ans |

| Brevet de conception | Conception esthétique | Arrêts douaniers | Moyen | 1 à 3 ans |

| Secret commercial | Procédés de fabrication | Pénalités contractuelles | Faible | Immédiat |

Déposez vos brevets provisoires le plus tôt possible pour obtenir des dates de priorité lors du développement de vos conceptions. Je combine les brevets de conception pour les contours de cartes avec la protection du secret commercial pour nos micrologiciels embarqués. Les accords de confidentialité avec clauses de pénalité empêchent les fabricants de partager vos fichiers Gerber, tandis que les contrôles à l’exportation bloquent les tentatives de clonage offshore.

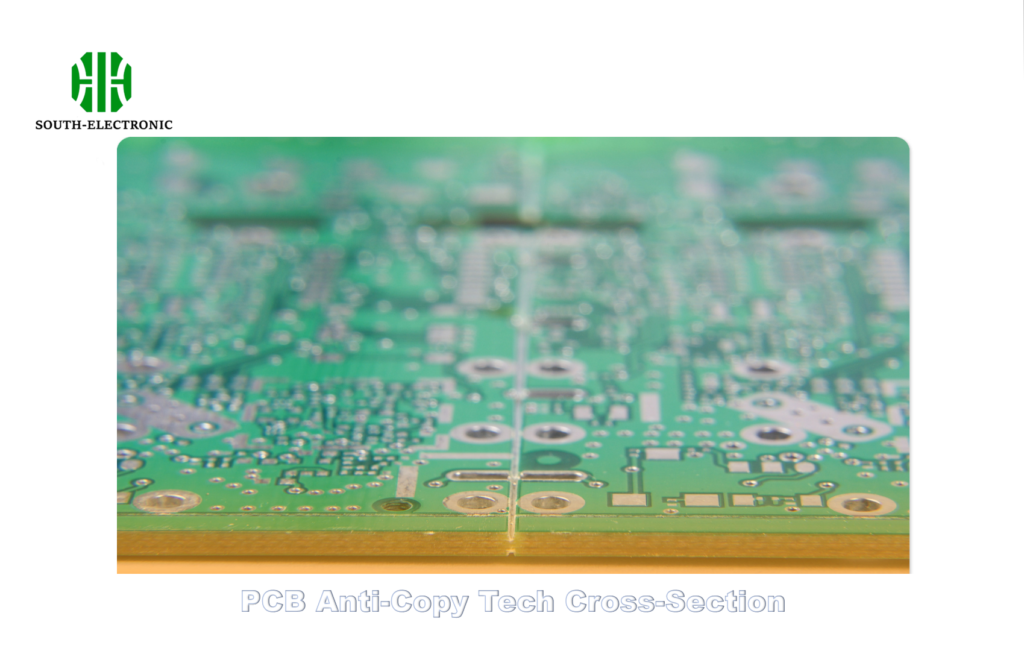

Comment intégrer des technologies anti-copie dans les circuits imprimés ?

Lors de conférences technologiques, des équipes de rétro-ingénierie ont démontré comment elles avaient déchiffré une protection de base en 38 minutes. Nos cartes à sécurité renforcée leur ont pris 3 jours pour être partiellement décodées.

Intégrer des puces d’authentification matérielles[^4], utiliser des vias borgnes/enterrés pour masquer les traces, implémenter des composants recouverts d’époxy[^5] et concevoir des empilements multicouches avec des circuits leurres. Ajout de mécanismes d’autodestruction pour la détection des altérations.

)

Feuille de route de mise en œuvre de la sécurité matérielle

-

Phase d’authentification

Les microcontrôleurs sécurisés de STMicroelectronics valident les cartes authentiques grâce à des protocoles de transfert chiffrés. -

Phase d’obscurcissement

Les vias enterrés (connexions des couches 3 et 4) empêchent le mappage des traces. -

Protection active

Les grilles de détection des altérations effacent le micrologiciel en cas de violation. -

Couche de déception

Les composants factices induisent les cloneurs en erreur.

Je conçois désormais des cartes à plus de 8 couches avec des signaux critiques acheminés en interne. Nos cartes modem 5G utilisent des substrats opaques aux rayons X ; les cloneurs ne peuvent pas scanner les couches internes. Les clients soucieux de leur budget utilisent l’encapsulation époxy à 0,12 $ l’unité pour protéger leurs composants clés.

Pourquoi un marquage unique des composants devrait-il protéger votre carte de la contrefaçon ?

Un client a découvert de fausses cartes utilisant nos références, mais avec des puces de qualité inférieure. Son rappel de 2 millions de dollars nous a incités à développer des systèmes de marquage traçables.

Les gravures laser personnalisées avec codes QR et logos propriétaires permettent de vérifier l’authenticité. Utilisez des marquages résistants au retrait du revêtement noir et des codes de date pour détecter les lots de production non autorisés.

)

Mise en œuvre du marquage traçable

| Technique | Méthode de vérification | Résistance au clonage | Coût par carte |

|---|---|---|---|

| Micro QR Code | Scan via application smartphone | Élevé | 0,08 $ |

| Gravure laser | Microscopie 50x | Moyenne | 0,15 $ |

| Étiquette RFID[^6] | Lecteur NFC | Très élevée | 0,35 $ |

| Encre UV | Lumière spéciale | Faible | 0,03 $ |

Nous combinons des marquages UV visibles sous des lumières spécifiques avec des numéros de série gravés au laser. Les clients haute sécurité utilisent des puces en silicium intégrées Circuits intégrés d’empreintes digitales à 1,20 $ l’unité, mais qui empêchent 100 % des tentatives de clonage accidentelles.

Quelles tactiques de fabrication empêchent les usines de divulguer les fichiers PCB ?

Un rapport IPC de 2023 a révélé que 62 % des fuites de conception proviennent de partenaires de fabrication. Nos mesures de sécurité ont réduit les transferts de fichiers non autorisés de 89 %.

Répartition de la production entre différents fournisseurs, utilisation de fichiers Gerber chiffrés nécessitant des modules HSM d’usine, mise en œuvre d’un suivi des composants basé sur la blockchain](https://www.ipc.org/node?page=125)[^7] et réalisation d’audits surprises avec des scanners de détection IP.

Plan de sécurité de la chaîne d’approvisionnement

| Étape | Risque | Solution | Surveillance | |——-|——|———-|————|

| Transfert de conception | Vol de fichiers | Fichiers chiffrés AES-256[^8] | Journaux d’accès |

| Production | Surproduction | Suivi des matériaux blockchain | Contrats intelligents |

| Tests | Fuite d’échantillons | Identifiants uniques de gabarits de test | Étiquetage RFID |

| Expédition | Injection de contrefaçons | Emballages inviolables | Scellés blockchain |

Je fais désormais appel à des partenaires de fabrication certifiés TPE-AA (Environnement de Production de Confiance). Nos fichiers ne sont déchiffrés qu’à l’intérieur de machines de production sécurisées. Nous avons un jour surpris une usine en train de produire des surplus en suivant des lots de résine via la blockchain Hyperledger ; elle devait 200 000 $ d’amendes.

Conclusion

Fusionner des conceptions chiffrées, des protections de propriété intellectuelle légales, des marquages infalsifiables et une fabrication contrôlée pour créer une chaîne de défense inviolable. Commencez à implémenter une couche dès aujourd’hui et construisez votre écosystème anti-copie complet au cours du prochain trimestre.

Sécurisez vos conceptions de circuits imprimés grâce aux solutions anti-clonage éprouvées de South-Electronic. Nous allions protection juridique, sécurité matérielle intégrée, marquages traçables et fabrication auditée par blockchain pour protéger votre propriété intellectuelle. Faites confiance à notre équipe d’experts pour protéger vos innovations, des puces de chiffrement aux protections de qualité industrielle. Collaborez avec nous pour garder une longueur d’avance sur les cloneurs. Contactez-nous dès aujourd’hui pour une consultation sans risque !

[^1] : Explorez cette ressource pour découvrir des stratégies efficaces pour protéger vos conceptions de circuits imprimés contre le vol et le clonage.

[^2] : Comprendre les brevets d’utilité peut vous aider à sécuriser légalement vos conceptions électroniques et à empêcher toute réplication non autorisée.

[^3] : Découvrez comment les accords de confidentialité peuvent être un outil puissant pour protéger votre propriété intellectuelle et garantir la confidentialité avec vos partenaires.

[^4] : Explorez ce lien pour comprendre comment les puces d’authentification matérielle peuvent améliorer considérablement la sécurité de vos conceptions de circuits imprimés.

[^5] : Découvrez les avantages des composants recouverts d’époxy pour protéger vos circuits imprimés contre la contrefaçon et la falsification.

[^6] : Découvrez comment les étiquettes RFID améliorent la sécurité et la traçabilité des processus de fabrication, garantissant l’intégrité des produits et réduisant la contrefaçon.

[^7] : Découvrez comment la technologie blockchain améliore la transparence et la sécurité des chaînes d’approvisionnement, prévenant la fraude et garantissant l’authenticité.

[^8] : Découvrez les fonctionnalités de sécurité robustes du chiffrement AES-256 qui protègent les données sensibles contre tout accès non autorisé lors de la fabrication.